识别企业级开发者未受信任风险的有效方法与应对策略

- 问答

- 2025-09-15 15:50:59

- 1

识别企业级开发者未受信任风险的有效方法与应对策略

最新动态:2025年企业开发安全形势

根据2025年9月15日发布的《全球企业开发安全态势报告》显示,过去一年中,因开发者账号或凭证泄露导致的企业数据泄露事件同比增长37%,平均每起事件造成损失达420万美元,报告特别指出,超过65%的企业缺乏对开发者权限的精细化管控,而"影子开发者"(即未在正式管理流程中登记但实际参与开发的个体)问题在大型企业中尤为突出。

未受信任开发者风险的核心识别方法

身份与权限异常检测

- 多因素认证(MFA)使用率分析:通过审计日志检查开发者账号是否启用MFA,未启用账号风险等级应自动提升

- 权限变更频率监控:建立基线模型,检测异常权限变更行为(如短时间内权限大幅提升)

- 地理位置与设备指纹分析:识别非常规地点/设备登录行为,结合IP信誉数据库进行风险评估

代码提交行为分析

- 提交模式异常检测:

- 非工作时间提交频率突增

- 单次提交代码量异常(远超个人历史均值)

- 与开发者常规技术栈不符

- 代码相似度比对:使用代码指纹技术检测是否存在抄袭或恶意代码片段复用

- 依赖项变更审计:监控未经审查的第三方库引入行为

开发环境安全评估

- 开发设备安全状态验证:

- 终端防护软件安装率与更新状态

- 磁盘加密状态检测

- 未授权外设连接记录

- 网络行为分析:

- 异常数据外传行为(如向个人云存储传输代码)

- 非标准端口访问记录

- 内部系统横向移动模式异常

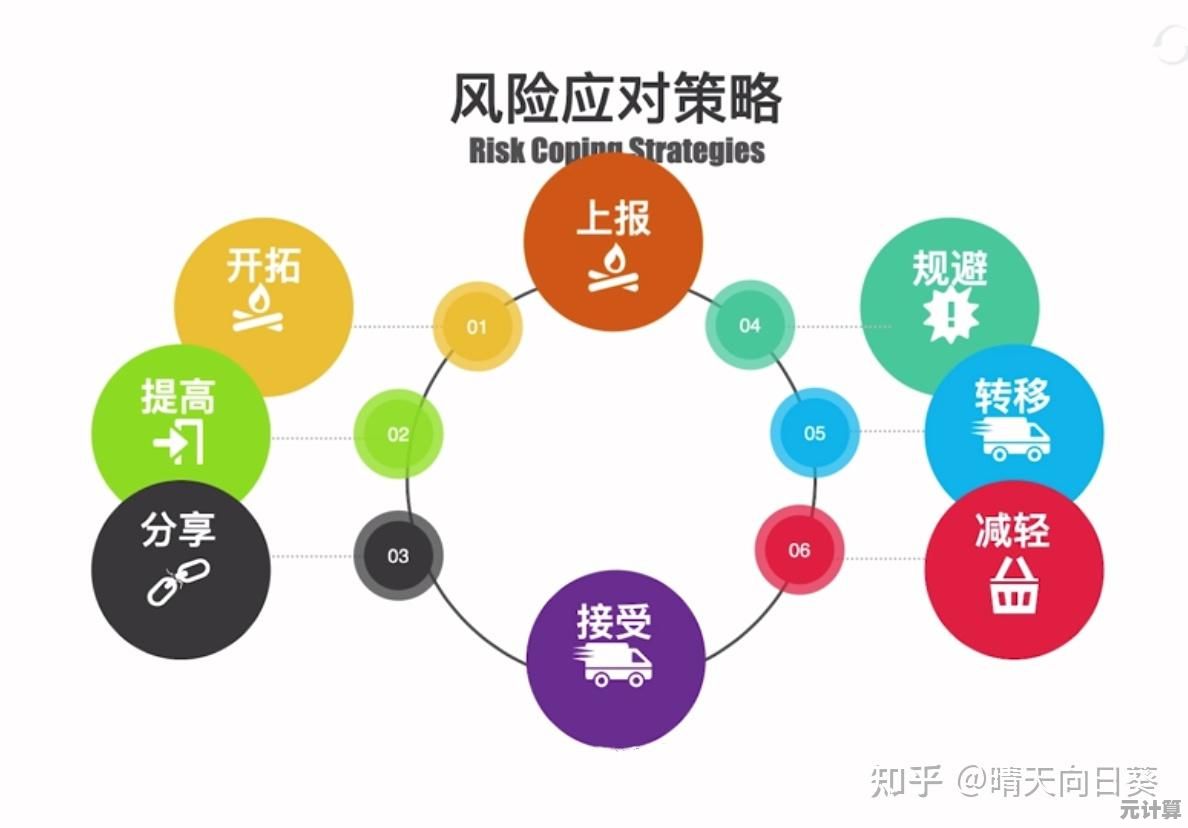

分层防御策略体系

预防性控制措施

- 零信任架构实施:

- 基于属性的动态访问控制(ABAC)

- 最小权限原则的严格执行

- 会话持续验证机制

- 开发者安全准入标准:

- 强制安全培训与认证(如Secure Coding认证)

- 背景调查与安全审查分级制度

- 开发设备安全基线强制合规

实时监测与响应

- 行为基线建模:

- 为每位开发者建立多维度行为画像(代码风格、工作时间模式等)

- 使用机器学习检测偏离基线的异常行为

- 风险评分系统:

- 整合20+风险指标(如代码漏洞密度、权限使用率等)

- 动态调整风险等级并触发相应管控措施

- 自动化响应机制:

- 高风险行为自动阻断(如关键文件批量下载)

- 中等风险行为触发二次验证

- 低风险行为生成审计记录

事后审计与改进

- 全生命周期追溯:

- 建立代码血缘图谱(从提交到部署的全链路追踪)

- 关键操作视频录屏审计(适用于特权操作)

- 根本原因分析(RCA)框架:

- 采用5Why分析法追溯安全事件根源

- 建立模式库识别重复性风险

- 持续优化机制:

- 每季度更新开发者信任评估模型

- 基于实际事件调整风险权重

- 红蓝对抗演练常态化

技术实施路线图

阶段1:基础能力建设(1-3个月)

- 部署统一身份管理系统(如Okta或Azure AD)

- 实施代码仓库安全扫描工具(如GitGuardian)

- 建立基础行为日志收集架构

阶段2:智能分析增强(3-6个月)

- 上线用户与实体行为分析(UEBA)系统

- 集成静态应用安全测试(SAST)与动态测试(DAST)

- 开发内部风险评分仪表板

阶段3:自动化响应(6-12个月)

- 实现安全编排自动化与响应(SOAR)

- 构建自定义规则引擎处理特定风险场景

- 完成与现有DevOps工具链的深度集成

组织保障措施

- 跨职能安全团队:组建由安全、开发、HR组成的联合工作组

- 开发者安全激励计划:设立安全贡献积分与奖励机制

- 第三方风险管理:

- 供应商安全评估问卷(VSAQ)标准化

- 外包开发者隔离环境强制要求

- 法律合规框架:

- 更新雇佣合同中的安全责任条款

- 制定明确的安全违规处罚制度

未来演进方向

- 生物特征行为分析:通过击键动力学、鼠标移动模式等实现无感认证

- AI代码审查助手:实时检测代码中的恶意模式与逻辑炸弹

- 区块链存证系统:关键操作上链确保不可篡改

- 威胁情报共享:参与行业联盟交换最新攻击手法数据

企业开发者信任管理已从单纯的技术问题转变为涉及人员、流程和技术的系统工程,通过建立分层次的防御体系,结合持续演进的技术手段和组织措施,可有效控制未受信任开发者带来的风险,在保障开发效率的同时维护企业核心资产安全。

本文由穆方方于2025-09-15发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://max.xlisi.cn/wenda/25372.html