探索内网穿透的核心机制:从原理到实践的专业指南

- 问答

- 2025-09-16 21:00:48

- 1

从原理到实践的专业指南

最新动态(2025年9月16日)

随着远程办公和混合云架构的普及,内网穿透技术(NAT Traversal)的需求持续增长,据最新统计,全球超过60%的企业采用内网穿透方案实现远程访问私有服务器、IoT设备及内部应用,网络安全机构也警告称,不当的内网穿透配置可能导致数据泄露风险,建议企业采用零信任架构(Zero Trust)结合加密隧道技术,以增强安全性。

内网穿透的基本概念

1 什么是内网穿透?

内网穿透(NAT Traversal)是一种技术手段,用于让外部网络(如互联网)的设备能够访问位于私有内网(NAT 后)的服务,由于大多数企业或家庭网络采用 NAT(网络地址转换)技术,外部设备无法直接访问内网主机,因此需要穿透技术实现通信。

2 为什么需要内网穿透?

- 远程办公:访问公司内部系统(如ERP、数据库)。

- IoT设备管理:远程控制智能家居或工业设备。

- 开发测试:本地开发环境暴露给外部协作方。

- P2P应用:如视频会议、文件共享等。

内网穿透的核心原理

1 NAT 的工作原理

NAT(Network Address Translation)用于将私有IP(如192.168.1.100)映射到公网IP(如203.0.113.5),主要分为:

- 静态NAT:一对一固定映射。

- 动态NAT:临时分配公网IP。

- PAT(端口地址转换):多个内网设备共享一个公网IP,通过不同端口区分。

2 穿透NAT的关键技术

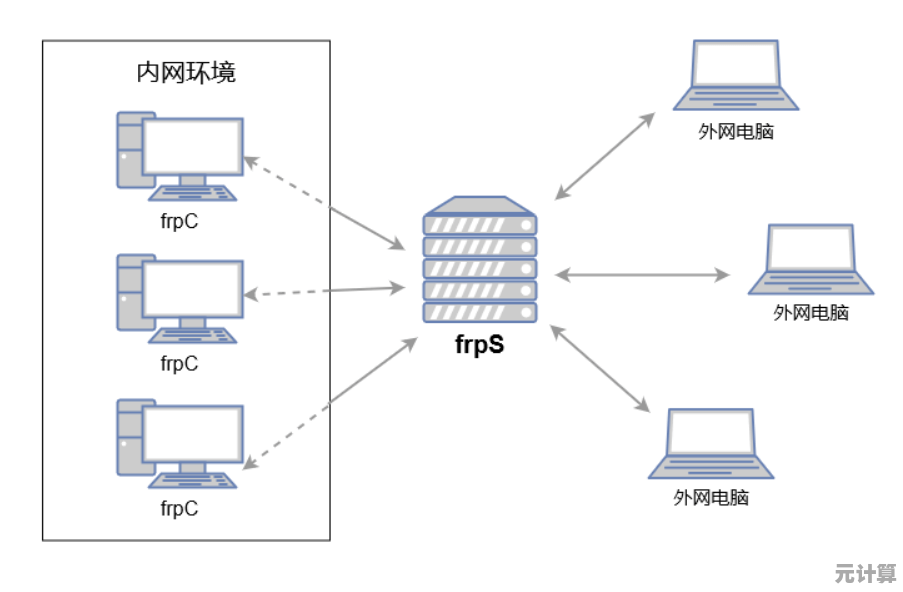

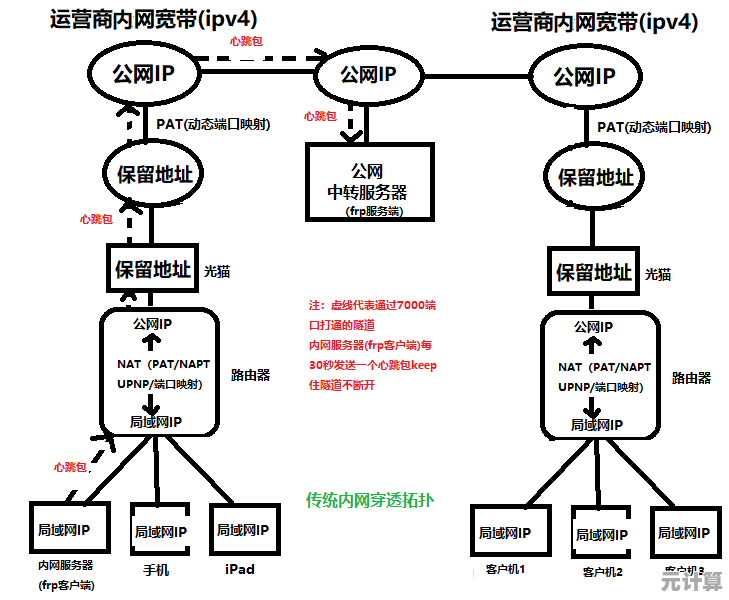

(1) 反向代理(Relay)

- 原理:通过公网服务器中转流量(如FRP、Ngrok)。

- 优点:兼容性强,适用于所有NAT类型。

- 缺点:依赖第三方服务器,可能成为性能瓶颈。

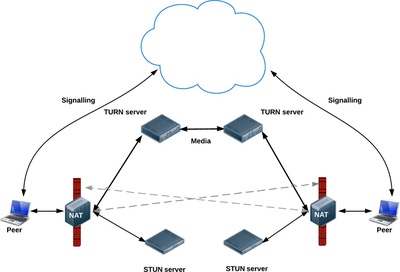

(2) UDP/TCP 打洞(Hole Punching)

- 原理:利用NAT设备的“状态保持”特性,让两个内网设备通过短暂开放的端口直接通信。

- 适用场景:P2P通信(如Zoom、BitTorrent)。

- 限制:对称型NAT(Symmetric NAT)难以穿透。

(3) UPnP(通用即插即用)

- 原理:内网设备主动请求路由器开放端口。

- 优点:无需手动配置。

- 缺点:存在安全风险(如恶意软件滥用)。

(4) IPv6 直接访问

- 原理:IPv6提供全球唯一地址,无需NAT穿透。

- 现状:受限于运营商支持,尚未完全普及。

主流内网穿透方案对比

| 方案 | 协议支持 | 适用场景 | 安全性 | 代表工具 |

|---|---|---|---|---|

| 反向代理 | TCP/UDP | 通用 | 依赖中转服务器 | FRP、Ngrok |

| UDP打洞 | UDP | P2P通信 | 较高 | WebRTC、STUN |

| TCP打洞 | TCP | 稳定连接需求 | 中等 | NATBypass |

| SSH隧道 | TCP | 临时访问 | 高(加密) | SSH -L/-R |

| WireGuard | UDP | 企业级VPN | 极高 | Tailscale |

实践指南:搭建内网穿透服务

1 使用FRP(Fast Reverse Proxy)

步骤1:部署服务端(公网服务器)

wget https://github.com/fatedier/frp/releases/download/v0.55.0/frp_0.55.0_linux_amd64.tar.gz tar -zxvf frp_0.55.0_linux_amd64.tar.gz cd frp_0.55.0_linux_amd64

编辑 frps.ini:

[common] bind_port = 7000 # 服务端监听端口

启动服务端:

./frps -c frps.ini

步骤2:配置客户端(内网机器)

编辑 frpc.ini:

[common] server_addr = 你的公网IP server_port = 7000 [ssh] type = tcp local_ip = 127.0.0.1 local_port = 22 remote_port = 6000 # 公网访问端口

启动客户端:

./frpc -c frpc.ini

验证:通过 ssh -p 6000 user@公网IP 访问内网SSH。

2 使用WireGuard(P2P VPN)

优势:基于加密UDP隧道,支持NAT穿透。

配置示例:

# 服务端配置(/etc/wireguard/wg0.conf) [Interface] PrivateKey = 服务端私钥 Address = 10.0.0.1/24 ListenPort = 51820 [Peer] PublicKey = 客户端公钥 AllowedIPs = 10.0.0.2/32

安全注意事项

- 最小化暴露端口:仅开放必要服务。

- 强制加密:使用TLS(如HTTPS)、WireGuard或SSH隧道。

- 身份验证:结合OAuth、IP白名单或双向证书验证。

- 日志监控:记录所有穿透连接,检测异常行为。

未来趋势

- 零信任网络(ZTNA):逐步替代传统VPN和内网穿透。

- QUIC协议:基于UDP的HTTP/3可能成为新穿透标准。

- AI驱动的动态穿透:自动选择最优路径和加密策略。

内网穿透是连接私有网络与公网的关键技术,理解其原理并合理选择工具,可大幅提升远程访问的效率和安全性,随着技术进步,未来可能出现更智能、更安全的穿透方案,企业需持续关注并优化自身架构。

参考资料:

- RFC 5389 (STUN)

- FRP官方文档(2025)

- NIST Zero Trust架构指南(2024)

本文由冠烨华于2025-09-16发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://max.xlisi.cn/wenda/26082.html