高效运用Burpsuite开展Web安全渗透测试与漏洞深度分析

- 问答

- 2025-09-21 22:45:43

- 1

Burpsuite实战:如何在Web渗透中玩出花样?

说实话,第一次用Burpsuite的时候,我连Proxy怎么开都搞了半天😅,这玩意儿功能太强了,但上手门槛也不低,尤其是对新手来说,光看官方文档可能还是一头雾水,今天我就结合自己踩过的坑和一些实战案例,聊聊怎么高效利用Burpsuite挖漏洞,顺便分享点“野路子”技巧。

Proxy不只是抓包,还能玩出骚操作

很多人用Burpsuite的Proxy模块,就只会拦截请求改个参数,然后丢给Repeater重放,但其实Proxy的潜力远不止于此。

比如有一次测一个电商网站,发现它的价格校验逻辑在前端,后端只接收最终金额,正常情况下,拦截请求改价格就行,但这家网站居然在请求头里加了个X-Price-Signature,用HMAC做了签名验证。

这时候Proxy的Match and Replace功能就派上用场了——我写了个规则,自动把修改后的价格重新计算签名并替换请求头,省得每次手动改。🛠️

Match: X-Price-Signature: (.*)

Replace: X-Price-Signature: {{重新计算的HMAC}}

(最后我还是报给了厂商,毕竟这属于逻辑漏洞,不能真拿来0元购😂)

Intruder爆破?别只会用Sniper模式

Intruder是Burpsuite里最常用的模块之一,但很多人只会用默认的Sniper模式,怼着某个参数无脑跑字典,其实Pitchfork和Cluster bomb在某些场景下更高效。

比如测一个登录接口,用户名和密码都要爆破,用Cluster bomb可以同时遍历两个字典:

- Payload Set 1: admin, test, guest…

- Payload Set 2: 123456, password, admin123…

这样组合爆破效率更高,而且能发现一些弱密码组合(比如admin/admin这种经典作死配置)。

⚠️ 但要注意,别把人家服务器打崩了!我有个朋友(真的不是我)用Intruder狂怼一个API,结果触发了WAF的速率限制,IP直接被封了24小时……

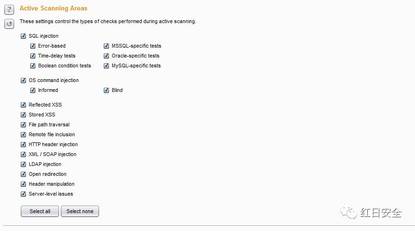

Scanner不是万能的,但不用是傻的

Burpsuite的Scanner确实能自动扫出一些低危漏洞,比如XSS、SQLi,但它的误报率也不低,我的建议是:

- 先用Scanner跑一遍,快速定位可疑点

- 再手动验证,尤其是逻辑漏洞(比如越权、业务逻辑绕过)Scanner根本扫不出来

举个栗子🌰:有一次扫到一个“密码重置Token可预测”的漏洞,Scanner报的是“信息泄露”,但实际上这是个高危漏洞——Token居然是用户ID+时间戳的MD5,而且没设失效时间!这种问题Scanner可不会告诉你严重性,得靠经验判断。

Extender插件:让你的Burpsuite变身“瑞士军刀”

Burpsuite的插件生态很丰富,但很多人懒得折腾,推荐几个我常用的:

- Logger++:记录所有请求,方便回溯分析

- AuthMatrix:越权测试神器,自动切换不同权限的会话

- Turbo Intruder:比原生Intruder更快,适合高频爆破

有一次测一个API接口,返回的数据是JSON,但关键字段被混淆了(比如user_id变成了a1b2),我直接用JSON Web Tokens Editor插件解码,发现是JWT但没签名验证,轻松伪造管理员权限……

最后的小建议:别太依赖工具

Burpsuite再强,也只是个工具,真正的渗透测试考验的是思路,

- 多观察业务逻辑(比如支付流程是否有校验缺失?)

- 尝试非常规输入(负数、超长字符串、特殊字符)

- 别忽略低危漏洞(一个CORS配置错误可能演变成CSRF攻击)

有一次我测一个系统,常规漏洞一个没有,但在“导出数据”功能里发现文件名可控,最后通过路径遍历直接下载了服务器上的配置文件……这种漏洞Scanner根本扫不出来,全靠手动瞎点点出来的。

Burpsuite是个宝藏工具,但想要玩得溜,得结合手动测试+自动化+脑洞,别指望它一键出漏洞,多思考、多尝试,甚至有时候“瞎搞”反而能发现惊喜。

(PS:如果你也遇到过什么奇葩漏洞,欢迎评论区交流~ 🤣)

本文由代永昌于2025-09-21发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://max.xlisi.cn/wenda/34036.html