借助BurpSuite全面渗透测试功能,提升应用程序安全防护能力与稳定性

- 问答

- 2025-09-27 22:55:20

- 5

当 BurpSuite 成为我的“手术刀”:那些不完美的渗透实战与安全顿悟

凌晨两点,办公室只剩机箱风扇的低鸣,屏幕上,BurpSuite 的 Proxy 标签页静静躺着一条被拦截的 HTTP 请求——那是一个看似无害的“用户个人资料更新”操作,我揉着发酸的眼睛,习惯性地把 user_id=123 参数值改成 user_id=123' 并放行,几秒后,后端返回的错误信息像一盆冷水浇醒了我:“数据库查询语法错误”,那一刻的肾上腺素飙升,远胜过三杯浓咖啡——一个藏在用户更新功能里的 SQL 注入漏洞,就这么赤裸裸地暴露在 Burp 的拦截历史里。

这不是教科书案例,是我亲手“捅”出来的真实险情。

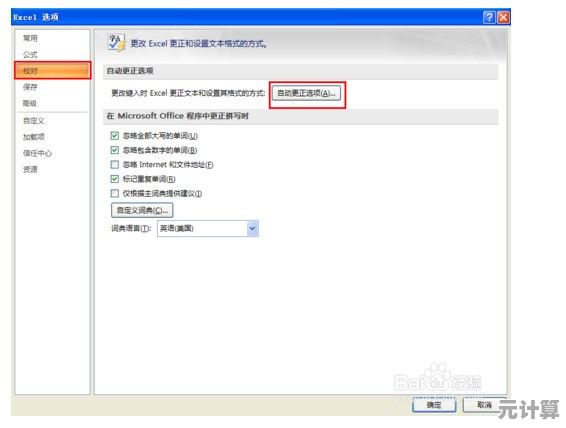

很多同行把 BurpSuite 捧为“神器”,但在我这双用了它五年的手里,它更像一把需要反复打磨、偶尔还会割伤自己的手术刀,记得刚入行时,我迷信它的自动化扫描器(Scanner),对着一个电商网站点了“Active Scan”,结果半小时后客户惊慌地打来电话——他们的促销库存被扫描器发出的异常请求意外清空了!那次狼狈的教训刻骨铭心:Burp 的“聪明”需要“笨拙”的手动约束。 从此我养成了在 Target > Scope 里像强迫症一样反复确认作用域的习惯,甚至给高危操作(Intruder 爆破)加上临时规则限制请求速率。

真正让我敬畏 Burp 威力的,是它把“猜测”变成“实证”的能力。

去年审计一个政府机构的文件上传接口,表面看,它严格校验了文件类型(只允许 .pdf),但 Burp 的 Repeater 模块成了我的实验场:

- 拦截上传请求,把

Content-Type: application/pdf改成image/jpeg,失败——意料之中; - 把文件名

report.pdf改成report.pdf%00.jpg,后端竟然返回了成功!经典的截断漏洞(CVE 的常客); - 更致命的是,用 Decoder 模块对一段恶意 PHP 代码进行 Base64 编码,伪装成图片上传,配合路径遍历漏洞(),直接拿到了 WebShell。

整个过程没有炫技的高级利用,全是 Burp 基础模块(Proxy, Repeater, Decoder)的笨功夫组合。工具不会创造奇迹,但能把你从“可能有问题”的模糊地带,硬生生拽进“这就是漏洞”的冰冷现实里。

最让我后背发凉的,是 Burp 帮我“看见”逻辑的裂缝。

某金融 APP 的密码重置流程“看起来”很严谨:需要短信验证码+身份证号后四位,但用 Burp 的 Comparer 对比两次重置请求时,发现一个诡异现象:无论输入什么验证码,只要请求中的 session_token 有效(可通过其他接口泄露),修改 new_password 参数就能重置任意用户密码!后端居然只依赖前端状态判断权限,这种纵向越权漏洞,自动化扫描器几乎不可能发现,全靠人眼在 Burp 的请求历史里“找不同”,修复后,开发经理心有余悸:“我们测试了上百次流程,没想到问题在会话状态信任上...”

Burp 的阴暗面?它太“诚实”了。

它的 Intruder 模块能轻易发起每秒数百次登录尝试,Repeater 能让人不厌其烦地手工测试边界值。这种便利性像一把双刃剑——它既暴露了应用的脆弱,也放大了测试者的破坏力。 我曾因在测试环境忘记调整 Intruder 线程数,差点把可怜的测试服务器压垮,也曾在分析一个复杂 JSON 结构时,被 Burp 的原始数据展示折磨得头晕眼花,内心疯狂吐槽:“就不能自动格式化嵌套字段吗?!” 这些“不完美”的体验时刻提醒我:工具是仆从,人才是舵手,过度依赖自动化,反而会蒙蔽对业务逻辑的深度理解。

凌晨三点的脆弱与坚定

当 Burp 的 Scanner 最终在报告里列出一个“高危”的 XXE 漏洞时,我常会对着屏幕发呆,这个冷冰冰的工具不会理解,它标记的每一行红色,背后可能对应着千万用户的隐私、企业的商誉,甚至真金白银的损失。渗透测试不是黑客游戏,BurpSuite 也不是作弊器。 它是一面镜子,照出代码的裂痕,也映出安全工程师的敬畏之心——每一次点击“Send to Repeater”,每一次配置 Intruder Payload,都带着一种近乎偏执的责任感:“我必须找到它,赶在真正恶意的人之前。”

这大概就是 BurpSuite 给我的终极启示:真正的安全防护,始于承认系统的不完美,成于用工具放大人的洞察,终于对潜在风险永不松懈的警惕,它不会让应用“绝对安全”,但能让每一次修复,都离深渊更远一步。

本文由腾掣于2025-09-27发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://max.xlisi.cn/wenda/41995.html

![[qq地图]轻松规划路线,畅游世界每个角落的精彩旅程](http://max.xlisi.cn/zb_users/upload/2025/10/20251002120334175937781472590.jpg)