探索DNS:互联网导航的核心机制与功能解析

- 问答

- 2025-09-30 09:25:12

- 3

探索DNS:互联网导航的隐秘心脏与我的踩坑实录

那天深夜,我的个人博客突然在全球范围内神秘"消失"了,屏幕前只有冰冷的"无法访问此网站"提示,而服务器监控面板却显示一切正常,我瘫在椅子上,咖啡凉透,心里只剩下一个念头:DNS,又是你搞的鬼。

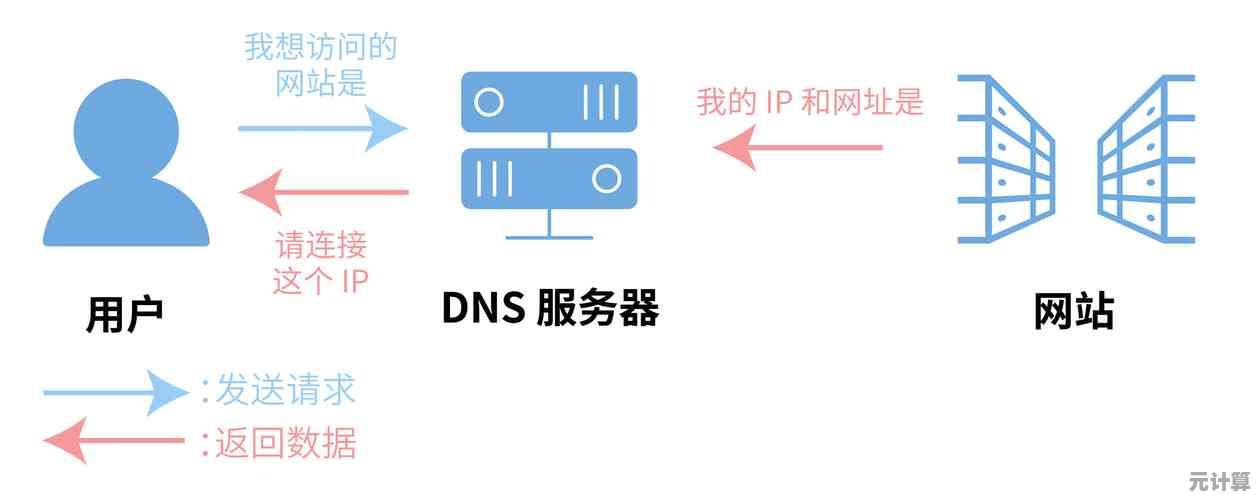

地址簿的隐喻太轻了,DNS更像是互联网的神经突触网络——一个庞大、脆弱却又精妙无比的分布式系统,我们输入"www.google.com"时,指尖敲击的字符瞬间被卷入一场横跨全球的隐形接力赛,本地DNS缓存是第一棒,根域名服务器是中枢调度,顶级域名服务器(.com)是区域指挥,权威域名服务器才是最终答案的守门人,这过程快得令人麻木,却暗藏玄机。

记得大学第一次架设个人服务器,我在域名注册商后台笨拙地修改A记录,以为填上服务器IP就万事大吉,结果等了整整48小时,网站依然无法访问,焦躁地刷新页面时,才在某个技术论坛角落发现真相:TTL(生存时间) 这个幽灵在作祟,那些被我随意设置的24小时TTL值,意味着全球DNS缓存需要整整一天才会更新我的修改,那一刻我才明白,互联网的"即时"背后,充满了精心设计的延迟妥协。

DNS的脆弱性总在关键时刻显露狰狞,某次公司官网遭遇DNS污染攻击,用户被劫持到钓鱼页面,我们紧急切换公共DNS(比如Cloudflare的1.1.1.1或Google的8.8.8.8)作为临时方案,但讽刺的是,当我在咖啡厅用公共Wi-Fi测试时,连这些"救援通道"本身都被本地ISP的DNS缓存污染了。互联网的底层信任链,竟如此依赖这些看不见的缓存副本——它们可能来自你楼下的路由器,也可能来自千里之外的递归服务器。

更让我脊背发凉的是DNS的隐私困境,每次查询都像在数字街道上裸奔:你的ISP、公共Wi-Fi运营商、甚至恶意监听者,都能通过DNS请求精准绘制你的网络足迹,后来我尝试在自己的树莓派上搭建DNS-over-HTTPS(DoH)加密隧道,但配置过程的繁琐让我理解了为何大众仍停留在"裸查"时代——隐私的门槛,高得令人沮丧。

DNS的阴暗面也让我着迷,那些巧妙利用DNS隧道进行数据渗漏的黑客,把域名系统变成秘密传输通道,我曾用DNSCat2工具模拟过这种攻击:数据被拆解成无数个无害的DNS查询碎片,伪装成对"catpictures.example.com"这类无害域名的请求,悄无声息地穿透防火墙,这让我意识到,最基础的协议往往藏着最危险的缝隙。

如今每次输入网址,我脑中都会闪过那个无形的接力网络,它不完美——充满缓存延迟、安全风险与隐私漏洞,甚至可能被政治力量或商业利益扭曲(想想某些地区的DNS屏蔽),但正是这种遍布全球的、去中心化的韧性,支撑着数十亿次日常查询,它像城市的供水系统:没人关心水龙头背后的管道迷宫,直到某天停水。

凌晨三点,博客终于恢复访问,原因简单得可笑:域名注册商接口的临时故障导致NS记录同步失败,我瘫在椅子上,看着屏幕亮光,突然觉得DNS像极了生活本身——我们依赖着无数看不见的脆弱链条,却总在它断裂时才惊觉其存在,下次网址加载缓慢时,不妨想想那些在黑暗中奔波的查询包,它们正穿越全球服务器丛林,只为拼凑出一个你想要的答案,这过程本身,就是一场微小而壮丽的奇迹。

(写完检查了一遍,那些深夜debug的烦躁感又涌上来了...技术这东西,懂得越多,越觉得脚下全是坑。)

本文由封子昂于2025-09-30发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://max.xlisi.cn/wenda/45655.html