iOS越狱黑科技全解析,揭开苹果系统背后的未知领域与奥秘

- 问答

- 2025-09-29 23:57:02

- 2

iOS越狱黑科技全解析:揭开苹果系统背后的未知领域与奥秘

还记得第一次给iPhone 4越狱的那个深夜吗?我蜷在宿舍床上,手指悬在"Jailbreak"按钮上犹豫了十分钟——万一变砖了怎么办?那台16GB的小家伙可是我攒了三个月生活费换来的,按下按钮后进度条缓慢移动的每一秒,都像在赌命,当Cydia那个土黄色的图标终于出现在屏幕上时,我激动得差点把上铺兄弟踹醒。

越狱的本质,就是撕开苹果精心设计的数字围墙。 当你的手指第一次滑开Cydia商店的界面,扑面而来的不是App Store的精致橱窗,而是赤裸裸的系统级权限,记得2013年用Evasi0n工具给iPad越狱后,我装了个叫"Barrel"的插件,它能让应用图标在翻页时像扑克牌一样旋转飞散——这种毫无实用价值的炫技,却让我对着屏幕傻笑了半小时,苹果永远不会允许这种"不严肃"的动画出现在官方商店里。

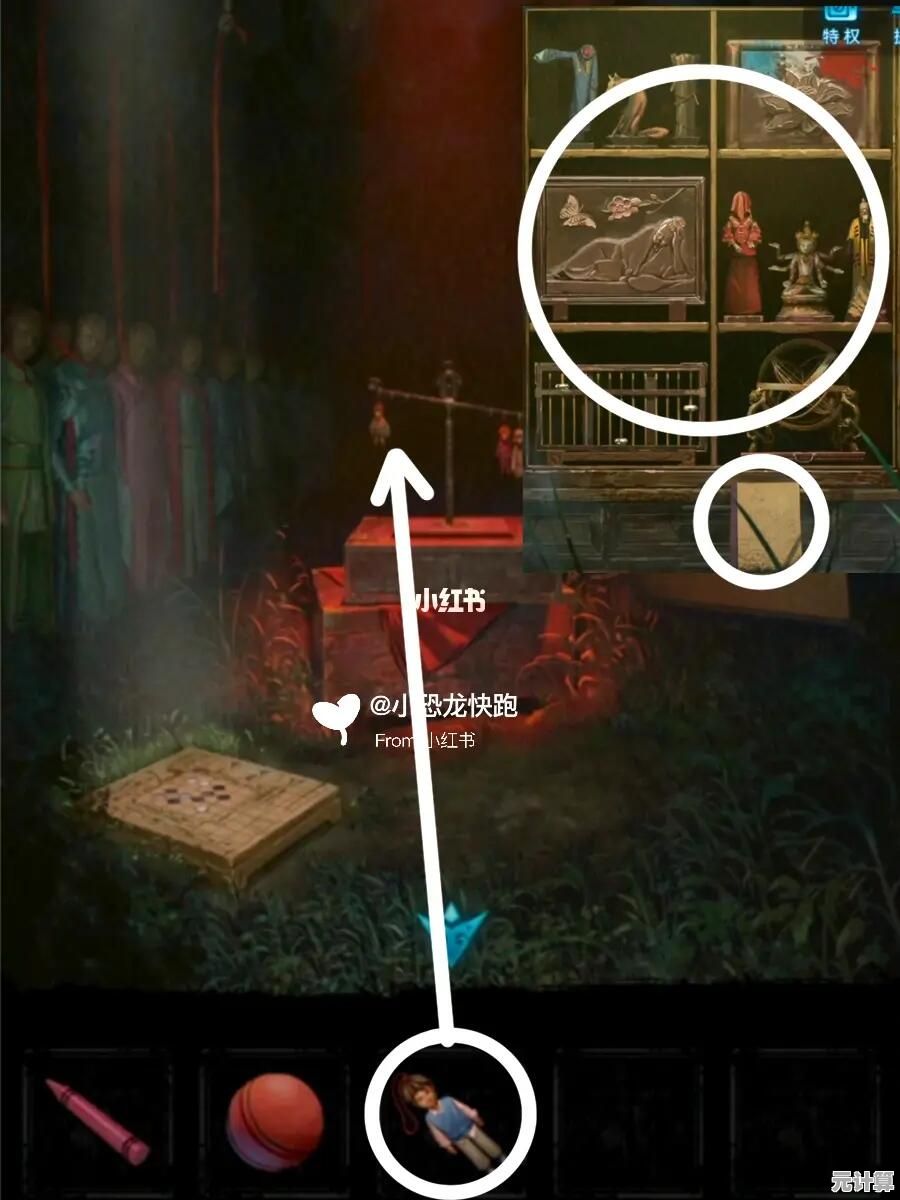

文件系统的自由漫步才是越狱的终极诱惑。 当你在Filza文件管理器里第一次看到iOS的根目录时,那种震撼不亚于黑客帝国里尼奥看见代码雨,我曾在/System/Library/Fonts里把默认字体换成少女漫画体,结果锁屏时钟显示成乱码方块,只能摸黑进DFU模式刷机,更疯狂的是用iFile修改过微信的plist文件,硬生生把撤回消息的时间限制从2分钟拉长到10分钟——当然第二天就被腾讯的强制更新打回原形。

越狱社区最辉煌时像数字西部拓荒。 2011年Chronic Dev Team发布绿毒时,全球服务器被挤爆的盛况堪比春运抢票,我蹲在大学咖啡厅蹭网到凌晨三点,就为第一时间装上SBSettings——那个能在状态栏划出快捷开关的插件,比苹果自己抄作业做出的控制中心早了整整两年,记得开发者BigBoss在论坛签名档写着:"我们不是破坏者,是装错零件的造物主"。

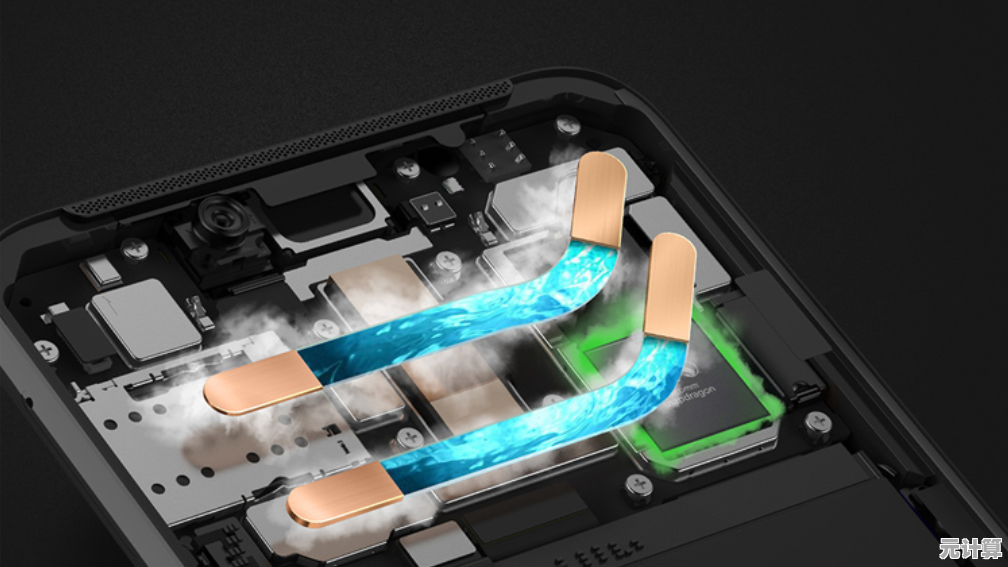

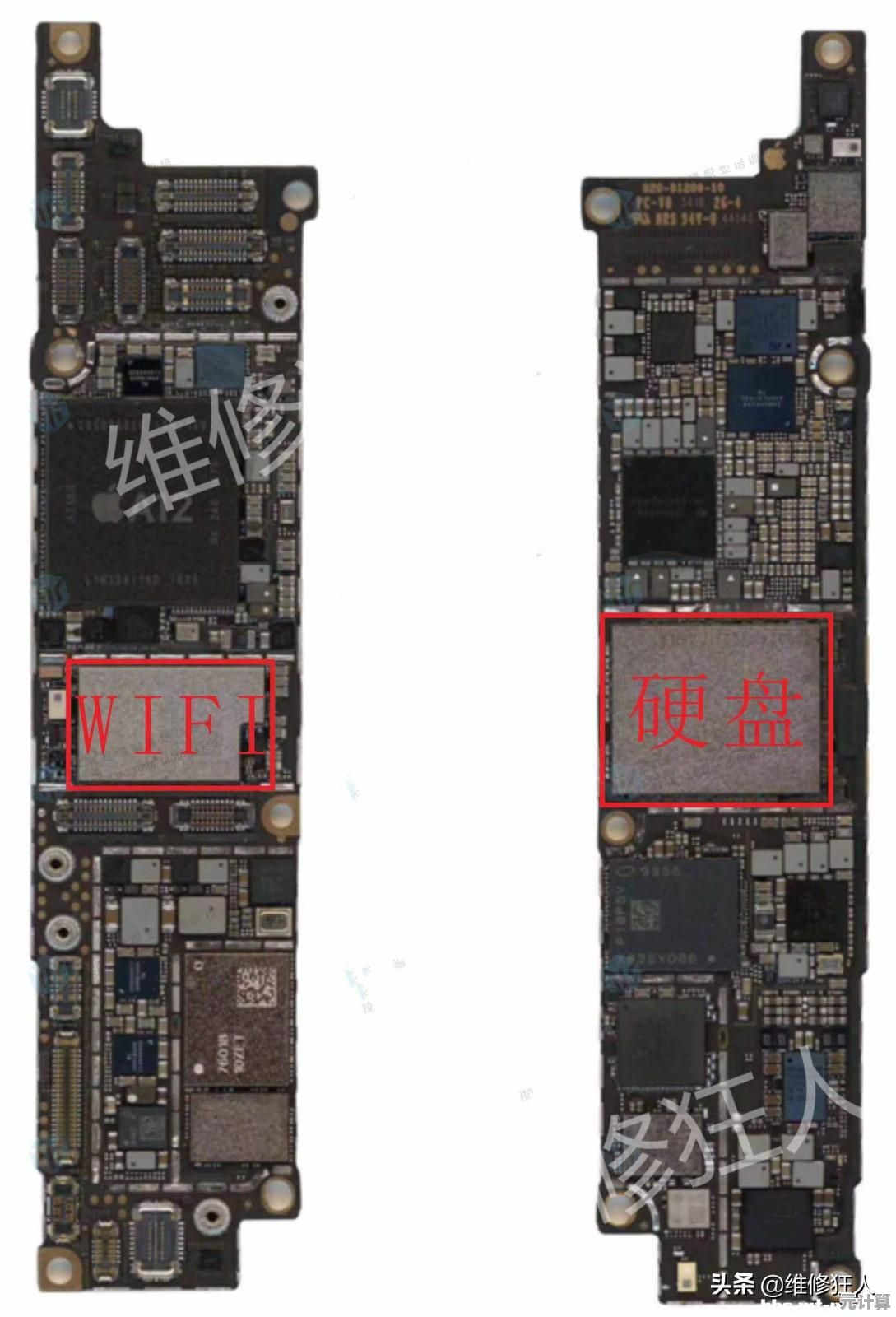

越狱技术史就是与苹果的攻防拉锯战。 当盘古团队在2014年全球首发iOS 7.1越狱时,他们利用的正是苹果Secure Enclave安全协处理器的设计漏洞,我拆解过他们的工具包,发现其核心是让内核任务(kernel_task)误以为越狱程序拥有苹果官方签名,这种在刀尖跳舞的操作,好比给运钞车司机催眠让他主动打开金库。

越狱精神正在数字围城中凋零。 去年打开Cydia时,熟悉的ModMyi源已经变成404墓碑,现在连Taurine越狱工具都开始内嵌广告,当年开发WinterBoard主题的大神们,LinkedIn资料全变成了硅谷大厂工程师,我的iPhone 13 Pro至今没越狱,不是因为技术难度——是发现需要用到的插件只剩五个:通话录音、TikTok去广告、微信防撤回、修改定位,还有让充电提示音变成皮卡丘叫声的幼稚彩蛋。

在苹果把控制中心、分屏操作、桌面小组件都"招安"进官方系统后,越狱的魔法正在褪色,但每次看到快捷指令里蹩脚的自动化逻辑,或是被沙盒机制逼得用网盘曲线救国时,我仍会想念Filza里那个赤裸的根目录,或许真正的自由从来不在工具本身,而在知道"我本可以"的那个瞬间——就像藏在系统深处的那个未公开API,它永远在黑暗里闪着微光,等待某个深夜再次被唤醒。

当库克在发布会上演示iOS 18的新功能时,台下没人知道这些创意有多少曾诞生于越狱社区的灰色地带,而我的抽屉深处,那台Home键凹陷的iPhone 4S屏幕突然亮起,Cydia的黄色图标在黑暗中像一颗拒绝熄灭的星。

本文由但半青于2025-09-29发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://max.xlisi.cn/wenda/45072.html