网络设备配置详解:轻松掌握交换机设置步骤与技巧

- 问答

- 2025-09-30 08:52:53

- 3

轻松掌握交换机设置步骤与技巧

记得第一次独自面对那台崭新的交换机时,我像个拆生日礼物的孩子——兴奋又有点手足无措,金属外壳冰凉,指示灯安静地呼吸着,撕开静电袋的瞬间,一股淡淡的电子元件气味飘出来,那是属于网工的开箱仪式感。

第一步:物理连接与基础唤醒

- 撕膜插线: 别笑,这步真有人忘!拆掉所有接口保护盖,插上电源线,当电源指示灯亮起绿色时,我总忍不住松口气——至少它活着。

- Console 救星线: 翻箱倒柜找出那根蓝白相间的 Console 线(型号 RS232 转 USB,古董级接口),接上笔记本,打开终端软件(SecureCRT 或 Putty),波特率通常默认为 9600,当黑屏上跳出

Switch>时,就像黑暗中亮起一盏灯,心定了。

第二步:基础配置 - 名字、IP 与救命稻草

Switch> enable Switch# configure terminal Switch(config)# hostname Core-Switch-3F // 给设备起名!否则一堆"Switch"会让你在机房里崩溃 Core-Switch-3F(config)# interface vlan 1 // 管理 VLAN,虽不推荐但新手先用着 Core-Switch-3F(config-if)# ip address 192.168.1.10 255.255.255.0 Core-Switch-3F(config-if)# no shutdown Core-Switch-3F(config-if)# exit Core-Switch-3F(config)# ip default-gateway 192.168.1.1 // 没它?你只能跑机房了! Core-Switch-3F(config)# enable secret MySuperSecretPwd! // 加密密码,别用"admin"!

血的教训: 某次凌晨两点改配置,手滑没敲 copy running-config startup-config(或 wr),结果机房空调故障设备重启... 三个小时的工作灰飞烟灭,从此我患上 "配置保存强迫症"——改完必存!备份配置到 TFTP 服务器?那是我的救命稻草。

第三步:VLAN 实战 - 隔离的艺术 场景:销售部(VLAN 10)和财务部(VLAN 20)需要网络隔离,但都能访问互联网。

Core-Switch-3F(config)# vlan 10 Core-Switch-3F(config-vlan)# name Sales-Dept Core-Switch-3F(config-vlan)# exit Core-Switch-3F(config)# vlan 20 Core-Switch-3F(config-vlan)# name Finance-Dept ! 把端口"划归"到对应 VLAN Core-Switch-3F(config)# interface gigabitethernet 0/1 // 销售部某员工电脑 Core-Switch-3F(config-if)# switchport mode access // 端口模式:接入 Core-Switch-3F(config-if)# switchport access vlan 10 Core-Switch-3F(config-if)# no shutdown Core-Switch-3F(config)# interface gigabitethernet 0/24 // 财务部打印机 Core-Switch-3F(config-if)# switchport mode access Core-Switch-3F(config-if)# switchport access vlan 20 Core-Switch-3F(config-if)# no shutdown

关键理解: access 口像单间公寓,只住一个 VLAN 的"住户"(设备)。trunk 口则是 VLAN 的高速公路,允许多个 VLAN 流量通过(需打标签),连接另一台交换机或路由器的口,通常设为 trunk。

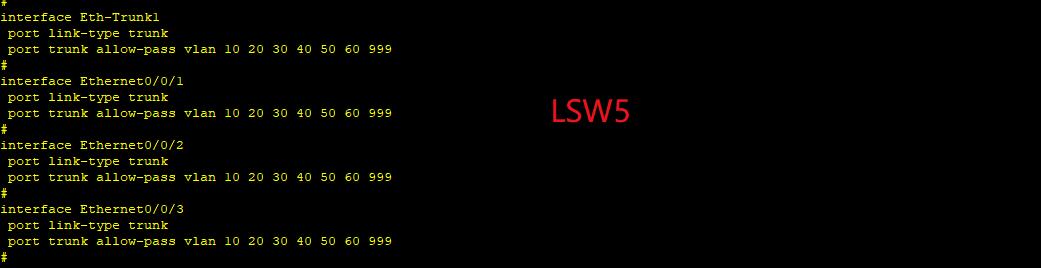

第四步:Trunk 配置 - 打通 VLAN 的桥梁 连接上级路由器或核心交换机的端口必须配置为 Trunk:

Core-Switch-3F(config)# interface gigabitethernet 0/48 // 上联口 Core-Switch-3F(config-if)# switchport mode trunk // 设置为 Trunk 模式 Core-Switch-3F(config-if)# switchport trunk allowed vlan 10,20,99 // 明确允许通过的 VLAN!别用"all",安全! Core-Switch-3F(config-if)# no shutdown

踩坑预警: 同事曾因漏掉 switchport trunk allowed vlan 配置,导致新划分的 VLAN 无法跨交换机通信,整个部门断网半小时,被老大瞪眼的滋味... 啧啧。

第五步:安全加固 - 别让端口变后门 闲置端口是安全隐患!我习惯给它们上个"锁":

Core-Switch-3F(config)# interface range gigabitethernet 0/15 - 23 // 批量配置空闲端口 Core-Switch-3F(config-if-range)# shutdown // 直接关闭 Core-Switch-3F(config-if-range)# switchport mode access Core-Switch-3F(config-if-range)# switchport access vlan 999 // 划到一个不存在的"黑洞"VLAN ! 更狠的: port-security + MAC 绑定,适合高安全区域

实用技巧:

show命令是亲爹:show running-config(现配置)、show interfaces status(端口状态)、show vlan brief(VLAN ... 诊断问题先看它。- 日志别忽视:

logging host 192.168.1.100把日志发到服务器,出问题时回溯像看侦探小说。 - SSH 替代 Telnet: 还在用 Telnet?明文传输密码等于裸奔!配置 SSH 是基本操守:

Core-Switch-3F(config)# ip domain-name mycompany.com Core-Switch-3F(config)# crypto key generate rsa modulus 2048 // 生成密钥 Core-Switch-3F(config)# line vty 0 15 Core-Switch-3F(config-line)# transport input ssh // 只允许 SSH 登录 Core-Switch-3F(config-line)# login local

凌晨三点的机房,日光灯管嗡嗡作响,显示器上是最后一行绿色的 [OK],我灌下最后一口冷掉的咖啡,保存配置,合上笔记本,走廊里只有自己的脚步声,但心里那点小小的成就感,足够撑到下次设备掉链子——干这行嘛,哪有不翻车的?下次再聊点 ACL 和端口聚合的实战坑位,那才叫刺激。

(完)

本文由务依丝于2025-09-30发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://max.xlisi.cn/wenda/45621.html